NETWRIX PINGCASTLE

Active Directory

위험 평가

위험 평가

제어 강화, 위험 감소:

Active Directory의 약점 파악

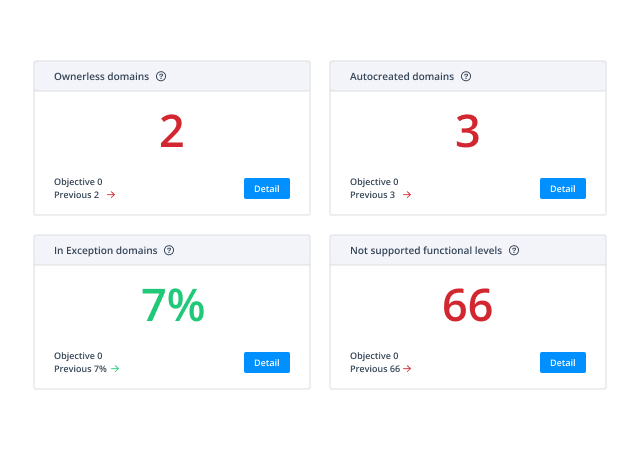

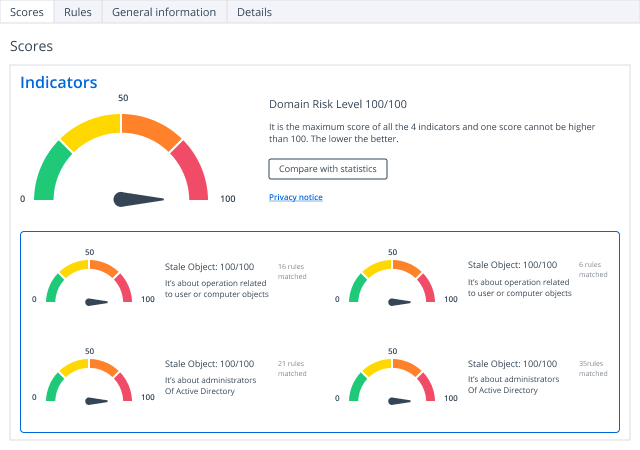

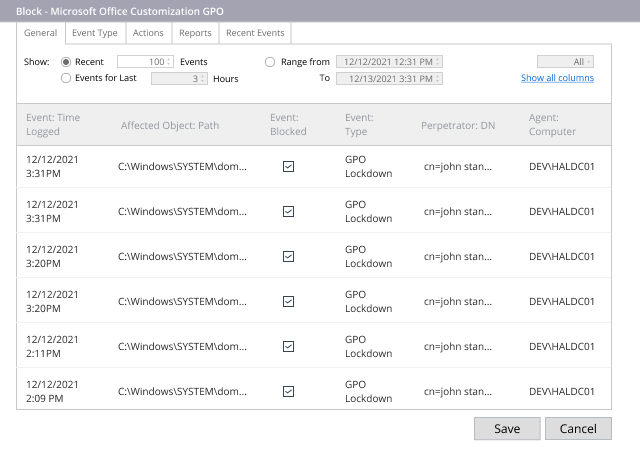

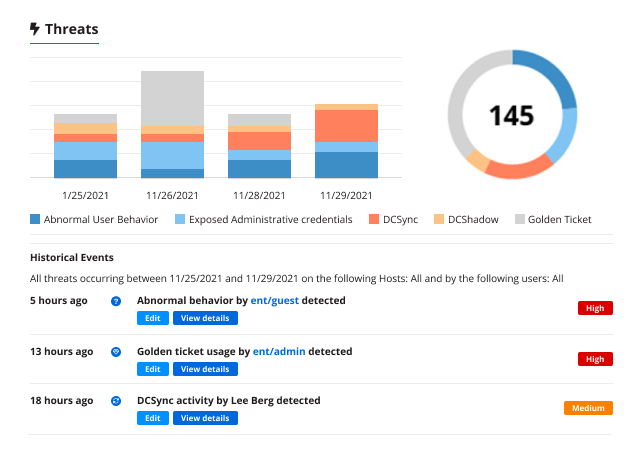

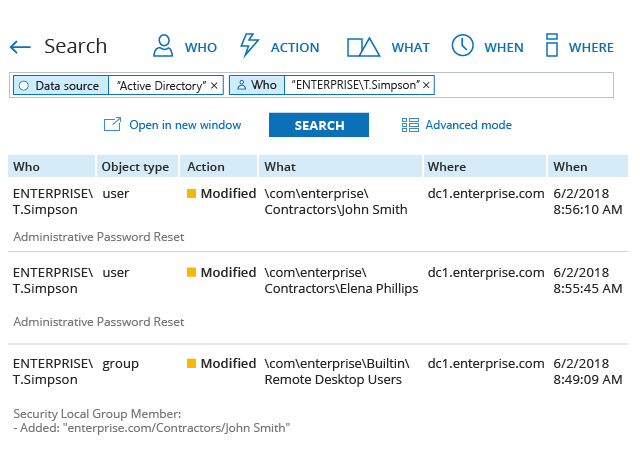

AD 및 Entra ID의 잘못된 구성과 숨겨진 취약성은 공격자의 주요 목표입니다. AD 및 Entra ID 위험 평가 도구인 Netwrix PingCastle을 사용하면, 이러한 약점이 악용되기 전에 파악하여 제어할 수 있습니다. 당사의 솔루션은 하이브리드 AD 보안 태세에 대한 가시성을 제공하고 효과적인 수정을 안내하여, 끊임없이 진화하는 ID 위협으로부터 방어력을 강화합니다.

150개 이상의 AD 보안 지표

MITRE™ 및 ANSSI 프레임워크 간 200개 이상의 매핑

46개국 2만 개 이상의 도메인

Netwrix PingCastle 즉시 다운로드

(로그인 불필요)

프레임워크를 따라

ID 인프라 보호

AD 위험 평가는 강력한 보안의 초석입니다. 그러나 안전한 Active Directory 및 Entra ID를 보장하는 가장 믿음직한 방법은 프레임워크를 따르는 것입니다. CMMI에서 영감을 받은 당사의 AD 보안 성숙도 프레임워크는 이 중요한 기초를 기반으로, 초기 위험 평가부터 지속적인 최적화에 이르기까지 AD 보안 여정의 가이드가 되어줍니다. 이를 통해 ID 인프라를 안전하게 유지하고 데이터를 보호할 수 있습니다.

Active Directory 위험 평가란 무엇인가요?

Active Directory 위험 평가는 조직이 Active Directory 환경 내에서 잠재적인 보안 약점과 잘못된 구성을 식별하는 것을 돕는 프로세스입니다. 악의적인 행위자는 이러한 약점을 악용하여 무단 액세스 및 민감한 데이터 손상을 야기할 수 있습니다. Active Directory를 정기적으로 평가하면 보안을 보장하고 귀중한 정보를 보호하는 데 도움이 됩니다.

Active Directory가 취약한가요?

구식 시스템 특성과 고유의 복잡성으로 인해 Active Directory는 쉽게 취약성을 나타낼 수 있습니다. 게다가 방대한 사용자, 장치, 권한의 네트워크를 관리하면 잘못된 구성이 내재할 위험이 증가하여, 공격자가 악용하기 좋아하는 보안 격차가 발생합니다.

또한, 사용자 액세스 및 인증의 중앙 허브 역할을 하는 Active Directory는 가치가 높은 대상입니다. Active Directory가 손상되면 공격자는 네트워크 내에 풍부하게 존재하는 민감한 데이터와 리소스에 대한 단일 진입점을 갖게 됩니다.

그러나 Microsoft는 업데이트 및 패치를 통하여 Active Directory 보안을 개선하기 위해 지속적으로 노력하고 있다는 점을 고려하는 것이 중요합니다. 조직은 정기적인 Active Directory 위험 평가를 구현하여 식별된 위험을 악의적인 행위자가 악용하기 전에 완화함으로써 이러한 취약성을 추가로 경감할 수 있습니다.

또한, 사용자 액세스 및 인증의 중앙 허브 역할을 하는 Active Directory는 가치가 높은 대상입니다. Active Directory가 손상되면 공격자는 네트워크 내에 풍부하게 존재하는 민감한 데이터와 리소스에 대한 단일 진입점을 갖게 됩니다.

그러나 Microsoft는 업데이트 및 패치를 통하여 Active Directory 보안을 개선하기 위해 지속적으로 노력하고 있다는 점을 고려하는 것이 중요합니다. 조직은 정기적인 Active Directory 위험 평가를 구현하여 식별된 위험을 악의적인 행위자가 악용하기 전에 완화함으로써 이러한 취약성을 추가로 경감할 수 있습니다.

보고서에 포함된 데이터는 어떻게 보호할 수 있나요?

보고서에는 보안 정책에 의해 제한되는 데이터가 포함될 수 있습니다. 네트워크를 통해 이 데이터를 전송해야 하는 경우 문제가 될 가능성이 존재합니다. 이러한 위험을 통제하기 위해, Netwrix PingCastle은 RSA 키를 사용하여 암호화된 보고서에서 작업할 수 있습니다. 보고서는 암호화된 상태로 저장되거나 안전하게 전송 가능하며, 프라이빗 키에 접근할 권한을 가진 인스턴스에서만 처리할 수 있습니다.

정보를 수집하고 있나요?

Netwrix PingCastle은 보고서에 기록된 내용 이외의 정보를 수집하지 않습니다. 이진 서명을 확인하려는 경우가 아니라면 인터넷 연결을 요구하지 않습니다.

Netwrix PingCastle을 실행하기 위한 로컬 요구 사항은 무엇인가요?

Netwrix PingCastle은 보고서 생성을 위해 DotNet Framework 2가, 보고 프로그램은 OpenXML 라이브러리 사용을 위해 DotNet Framework 3가 필요합니다. 따라서 Windows 2000부터의 운영 체제가 지원됩니다.

Netwrix PingCastle을 실행하기 위한 도메인 요구 사항은 무엇인가요?

Netwrix PingCastle은 LDAP(TCP/389), ADWS(TCP/9389), SMB(TCP/445)와 같은 도메인에 대한 네트워크 연결과 도메인에 연결할 수 있는 권한이 필요합니다. 이 권한은 기본적으로 로컬 도메인 계정 또는 신뢰할 수 있는 도메인의 계정에 부여됩니다.

Netwrix PingCastle은 연결이 끊긴 네트워크에서 작동하나요?

예, Netwrix PingCastle은 인터넷 연결을 요구하지 않습니다. 그뿐만 아니라 기계 판독식 보고서는 RSA 키를 사용하여 암호화할 수 있으며, 이는 이메일 전송에 적합합니다.